Testy penetracyjne polegają na symulowaniu ataku hakerskiego w kontrolowanych warunkach. Zespół ComCERT – działający jako etyczni hakerzy (tzw. red team) – wykorzystuje techniki identyczne z tymi stosowanymi przez realnych atakujących. Celem jest znalezienie i wykorzystanie podatności w systemie, zanim zrobi to przestępca.

W ramach testów penetracyjnych stosujemy różnorodne techniki i metody, dostosowane do konkretnego środowiska i potrzeb klienta. Eksplorujemy również błędy w oprogramowaniu, które mogą być wykorzystane przez atakujących. Nasz zespół używa zaawansowanych narzędzi i technik, aby zapewnić dokładną analizę bezpieczeństwa.

Testy penetracyjne to usługa, której celem jest ocena skuteczności zabezpieczeń we wskazanej infrastrukturze lub aplikacjach. Próbując znaleźć jak najwięcej błędów bezpieczeństwa, słabości w konfiguracjach poszczególnych elementów oraz połączyć je w łańcuch mogący służyć realnym adwersarzom jako ścieżki ataku.

Zawiera on wszystkie znalezione luki oraz zalecenia dotyczące środków, które należy podjąć, aby zwiększyć poziom bezpieczeństwa. Dzięki naszym testom Twoja organizacja może zrozumieć, jak podnieść poziom cyberbezpieczeństwa wskazanych elementów infrastruktury. Może również podjąć odpowiednie kroki, aby zapewnić ochronę przed realnymi zagrożeniami w przyszłości.

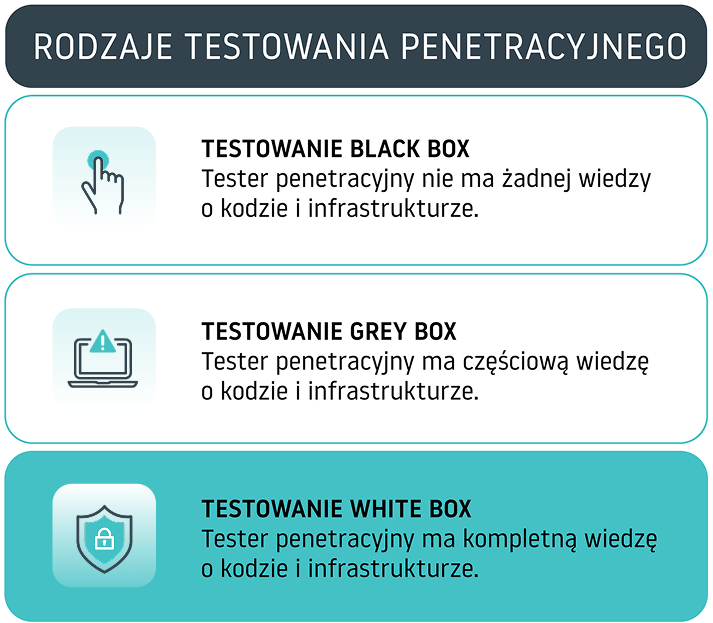

Testy różnią się zakresem wiedzy, jaką posiada tester przed rozpoczęciem analizy. W ComCERT oferujemy wszystkie trzy podejścia:

Testy socjotechniczne to symulowane ataki phishingowe i voice phishingowe, które mają na celu przetestowanie, jak Twoi pracownicy radzą sobie z zagrożeniami opartymi na inżynierii społecznej.

Kampanie spear phishingowe, smishingowe, voice phishing

Tworzenie realistycznych scenariuszy zagrożeń

Szkolenia edukacyjne po zakończeniu testu

Raport z zachowaniem użytkowników i wskaźnikami ryzyka

Testy socjotechniczne pozwalają zwiększyć świadomość cyberzagrożeń i budować kulturę bezpieczeństwa informacji w organizacji.

Na tym etapie definiujemy główny cel kampanii socjotechnicznej, ustalamy zakres działań i dobieramy techniki ataku (np. phishing e-mailowy, vishing, smishing). Analizujemy środowisko organizacji, aby dostosować scenariusz do jej specyfiki i maksymalnie odwzorować rzeczywiste zagrożenia cybernetyczne.

Tworzymy realistyczny scenariusz ataku, bazujący na wcześniej zebranych danych o organizacji i jej strukturze. Ataki socjotechniczne naśladują rzeczywiste kampanie phishingowe, aby sprawdzić reakcje pracowników na podejrzane wiadomości, prośby lub polecenia, które na pierwszy rzut oka wydają się wiarygodne.

Wiadomości phishingowe są wysyłane do wybranych pracowników z użyciem różnych kanałów komunikacji – e-mail, telefon, SMS lub aplikacje komunikatorów. Treść wiadomości sugeruje konieczność wykonania rutynowej czynności, np. aktualizacji hasła, weryfikacji danych, potwierdzenia dostępu itp.

Ten etap pozwala ocenić, czy i w jaki sposób pracownik udostępnił dane wrażliwe, np. dane logowania, dostęp do aplikacji czy sieci. W kampanii wykorzystujemy dedykowane strony phishingowe, stworzone na wzór autentycznych witryn organizacji. Dzięki temu test jest wiarygodny i pokazuje realną podatność na manipulacje.

Zaraz po zakończeniu symulacji, uczestnicy otrzymują spersonalizowane materiały edukacyjne, wyjaśniające, jak rozpoznać atak socjotechniczny i jak na niego zareagować. Etap ten ma kluczowe znaczenie w budowaniu świadomości cyberzagrożeń i wzmacnianiu odporności organizacji na podobne incydenty.

Na koniec klient otrzymuje szczegółowy raport z wynikami kampanii – zawierający dane statystyczne, listę użytkowników, którzy wykonali określone czynności oraz analizę, na którym etapie scenariusza zostali „złapani” przez atak. Raport zawiera też rekomendacje dotyczące dalszych działań szkoleniowych i wzmocnienia bezpieczeństwa.

Pracownicy spotykajsię z kampanią, która imituje prawdziwe ataki, co podnosi ich czujność i przygotowuje na przyszłe zagrożenia.

Kampania zakończona jest elementem edukacyjnym, dzięki czemu każdy uczestnik dowiaduje się, jak uniknąć zagrożeń.

Po zakończeniu kampanii otrzymasz pełen raport z wynikami, co pozwoli na lepsze zrozumienie poziomu świadomości w Twojej Organizacji.

Regularne przeprowadzanie testów socjotechnicznych pomaga stworzyć kulturę bezpieczeństwa w firmie, minimalizując ryzyko skutecznych ataków.

Ataki socjotechniczne, są jednymi z najczęściej wykorzystywanych metod przez cyberprzestępców do uzyskania dostępu do wrażliwych danych. Nasza usługa pozwala Twojej organizacji przetestować, jak Twoi pracownicy radzą sobie w sytuacji symulowanego zagrożenia oraz zapewnia im cenną edukację.

to zaawansowana forma symulacji ataków cybernetycznych, oparta na zastosowaniu rzeczywistych technik wykorzystywanych przez potencjalnych adwersarzy, uwzględniając także zakres bezpieczeństwa proceduralnego. Celem testów red teamowych jest kompleksowe sprawdzenie zarówno odporności pracowników, jak i infrastruktury teleinformatycznej Organizacji, a także, w niektórych przypadkach, weryfikacja zabezpieczeń fizycznych obiektów.

Przeprowadzamy testy polegające na próbie uzyskania dostępu do infrastruktury IT poprzez Internet – jak potencjalny zewnętrzny haker. Celem jest sprawdzenie, czy istnieją podatności umożliwiające nieautoryzowany dostęp.

Ataki socjotechniczne na pracowników, celem wywarcia wpływu na czynności pracowników Organizacji mające na celu pozyskanie wrażliwych danych lub realizację określonych zachowań prowadzących do zapewnienia dostępu adwersarzom do infrastruktury. Na przykład poprzez różne formy phishingu, próby nakłonienia do uruchomienia różnych urządzeń w infrastrukturze teleinformatycznej, czy nakłaniania pracowników do omijania wdrożonych procedur bezpieczeństwa klienta.

Sprawdzamy zabezpieczenia fizyczne – testujemy możliwość uzyskania dostępu do serwerowni, stanowisk roboczych, czy innych pomieszczeń organizacji, a także możliwość podpięcia się do wewnętrznych sieci przez Wi-Fi.

Testujemy odporność laptopów, smartfonów czy tabletów pracowników – sprawdzamy, czy da się zdobyć poufne dane lub dostęp do wewnętrznych zasobów firmy.

Weryfikujemy kompletność i skuteczność polityk bezpieczeństwa, identyfikujemy uchybienia i nieścisłości w istniejących procesach bezpieczeństwa.

W odróżnieniu od tradycyjnych testów penetracyjnych, red teaming koncentruje się na symulacji ataku grupy przestępczej na całą Organizację lub jej wybrany obszar, prowadzonej w sposób skoordynowany i stopniowy, często bez wcześniejszej wiedzy pracowników, lecz mając cały czas kontakt operacyjny z dedykowaną osobą/zespołem po stronie Klienta.

Całość działań jest przeprowadzana w ścisłej współpracy z klientem i zgodnie z określonymi wcześniej ramami prawnymi oraz ustalonymi zasadami. Kluczowym elementem każdego projektu red teamingowego jest jasne określenie celów, zakresu działań oraz procedur, co gwarantuje, że symulacja ataku nie będzie miała wpływu na pracę Organizacji, lub wpływ ten będzie kontrolowany przez zespół.

Efektem końcowym symulacji są szczegółowe raporty zawierające analizę wykrytych podatności oraz rekomendacje dotyczące poprawy zabezpieczeń. Dzięki temu Organizacja ma możliwość skutecznego podniesienia poziomu swojego bezpieczeństwa infrastruktury jak i przyczynić się do podniesienia świadomości dotyczącej zagrożeń wśród pracowników oraz zwiększyć dbałość o bezpieczeństwo danych. Konsekwencją przeprowadzonych testów jest znaczne utrudnienie przeprowadzenia skutecznego ataku potencjalnym adwersarzom oraz podniesienie świadomości użytkowników.

Testy typu insider threat to dogłębna, kilkudniowa analiza poziomu zabezpieczeń organizacji, realizowana przez techniczny zespół ofensywny oraz zespół procesowo-proceduralny. Stanowią one specjalistyczną usługę w zakresie cyberbezpieczeństwa, pozwalającą ocenić ryzyka wynikające z potencjalnych zagrożeń wewnętrznych.

Głównym celem tej usługi jest podniesienie poziomu bezpieczeństwa w krótkim czasie poprzez dostarczenie rzetelnych wyników bazujących na wybiórczej weryfikacji kluczowych procesów oraz dogłębnym rozpoznaniu wybranych elementów środowiska IT. Przeprowadzona analiza pozwala na zidentyfikowanie najbardziej krytycznych obszarów narażonych na atak, umożliwiając Organizacji szybką reakcję i poprawę zabezpieczeń przed potencjalnymi zagrożeniami.

Efektem testów jest kompleksowy raport, który zawiera szczegółową identyfikację najistotniejszych luk w zabezpieczeniach. Raport ten uwzględnia potencjalne wektory ataku, które mogą być wykorzystane przez nieuprawnione osoby, a także rekomendacje działań naprawczych mających na celu skuteczne zminimalizowanie wykrytych zagrożeń.

Testy penetracyjne pomagają odkrywać słabe punkty w systemach, zanim zrobią to hakerzy. Pozwala to na wcześniejsze wzmocnienie zabezpieczeń i minimalizację ryzyka naruszeń danych.

Wiele regulacji, takich jak GDPR czy NIS2, wymaga przeprowadzania regularnych testów penetracyjnych w celu zapewnienia zgodności z wymaganiami dotyczącymi bezpieczeństwa.

Regularne testy pozwalają zminimalizować ryzyko ataków i potencjalnych strat finansowych lub reputacyjnych wynikających z naruszenia danych. Odpowiednio przeprowadzony test penetracyjny to skuteczne narzędzie prewencyjne.

Testy te mogą również przyczynić się do podniesienia świadomości dotyczącej zagrożeń wśród pracowników oraz zwiększenia dbałości o bezpieczeństwo danych. To doskonała okazja do edukacji zespołu na temat aktualnych zagrożeń i praktyk ochrony.

Testy penetracyjne pomagają zweryfikować, czy aktualne systemy zabezpieczeń, takie jak zapory sieciowe, systemy wykrywania intruzów czy antywirusy, skutecznie chronią organizację przed atakami.

Ta strona internetowa wykorzystuje pliki cookie i inne technologie śledzenia, które pomagają w nawigacji i dostarczaniu informacji zwrotnych, analizowaniu korzystania z naszych produktów i usług, wspieraniu naszych działań promocyjnych i marketingowych oraz dostarczaniu treści od podmiotów trzecich. Sprawdź więcej ustawień plików cookie, aby zarządzać swoimi preferencjami.