Modelowanie zagrożeń z wykorzystaniem MITRE ATT&CK

jako skuteczna metodyka ochrony przed cyberzagrożeniami

Modelowanie zagrożeń z wykorzystaniem MITRE ATT&CK to usługa polegająca na identyfikacji technik cyberataków, które mogą zostać użyte przez przestępców w środowisku IT klienta.

W wyniku modelowania zagrożeń klient uzyskuje raport, który wskazuje słabe strony w zabezpieczeniach jego systemów, potencjalne wektory i łańcuchy ataków wraz z rekomendacjami jakie działania proaktywne (identyfikacja i ochrona) oraz reakcyjne (wykrywanie i reagowanie) podjąć wobec zidentyfikowanych technik m.in.:

- Plan działań w kontekście monitorowania (źródła logów i logi) – wiemy co i jak chcielibyśmy zbierać, co pozwala na optymalizację ilości logowanych i gromadzonych informacji oraz zmniejszenie kosztów związanych z przetwarzaniem i przechowywaniem dużych zbiorów danych.

- Plan wdrożenia/uruchomienia SIEM lub innych narzędzi cyberbezpieczeństwa.

- [opcjonalnie] Plan wdrożenia/uruchomienia SOC – wiemy jakie alerty będziemy mieli (a po jakimś czasie ile ich jest).

- [opcjonalnie] Opracowanie/uzupełnienie dokumentacji procesowej.

Klient może modelować całe środowisko lub wybrane systemy. W ramach usługi oferowane są także szkolenia z cyberbezpieczeństwa.

Dowiedz się, co to jest MITRE ATT&CK

MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) to baza wiedzy na temat sposobów ataków wykorzystywanych przez cyberprzestępców.

ATT&CK zawiera 12 taktyk, które są krokami, jakie atakujący może wykorzystać, aby zrealizować cel ataku:

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

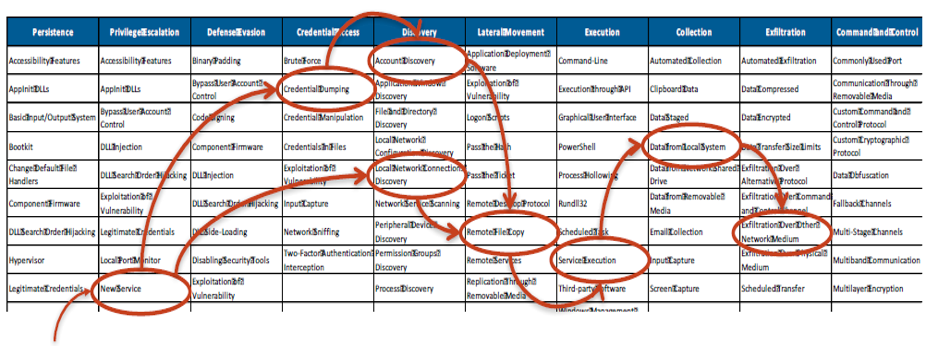

Z każdą taktyką powiązana jest pewna liczba technik. Techniki są to metody, za pomocą których atakujący realizują cele każdej taktyki. Taktyki i związane z nimi techniki tworzą szczegółową matrycę, dzięki której można ocenić, jakie zdarzenia mogą zajść (jakie techniki mogą zostać wykorzystane) w danym środowisku. Modelowanie uwzględnia identyfikację powiązań i przepływów pomiędzy technikami .

Więcej informacji na temat MITRE ATT&CK: https://attack.mitre.org/

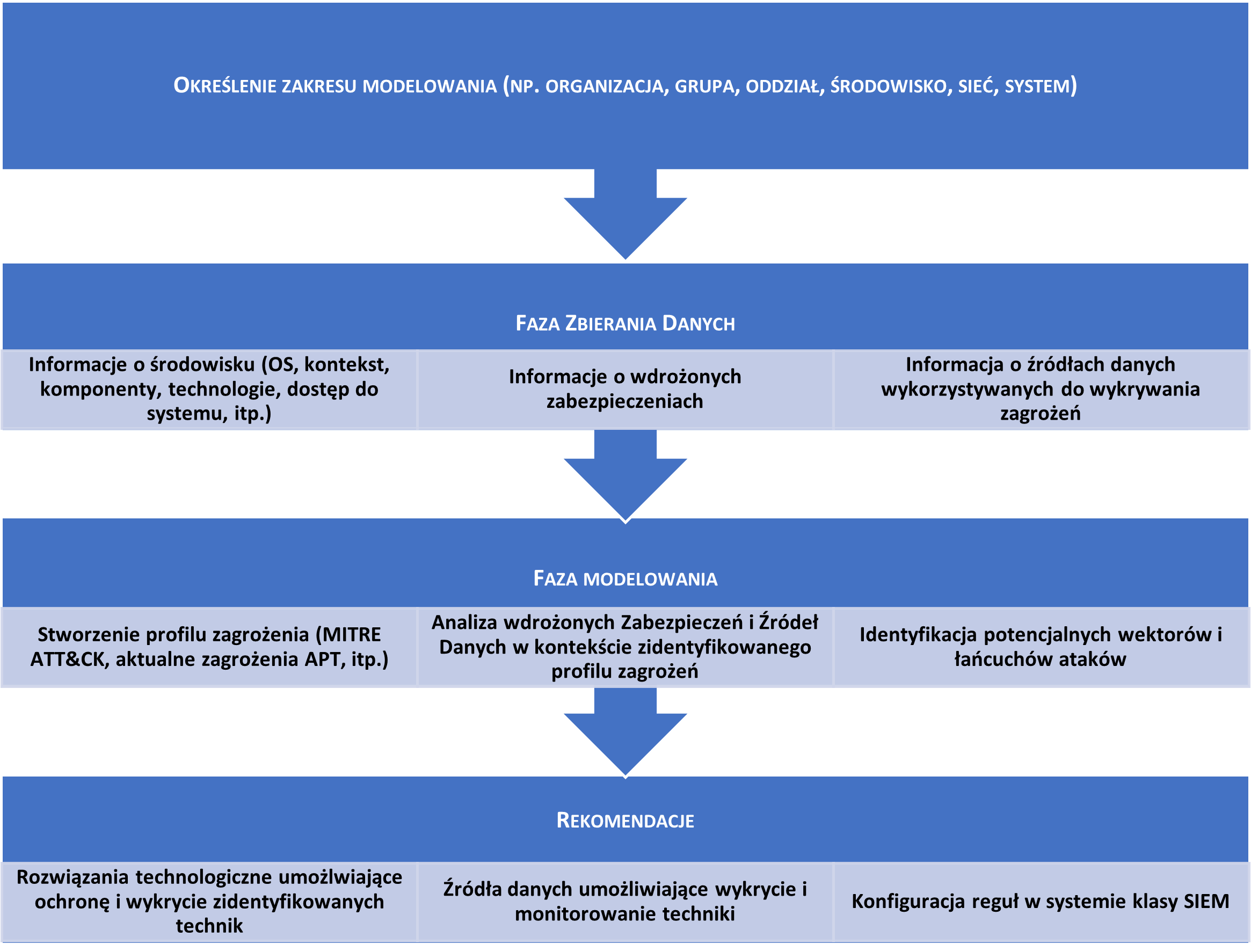

Sprawdź, jak wygląda modelowanie zagrożeń z zastosowaniem

frameworku MITRE ATT&CK

W ramach usługi zespół ComCERT wraz z klientem analizuje wybrane systemy pod kątem odpowiedzi na następujące pytania:

- Jakie techniki mogą zostać użyte wobec klienta (uwzględniając zastosowane rozwiązania technologiczne)?

- Jakie zabezpieczenia przed zidentyfikowanymi technikami są wdrożone?

- Jak możemy wykryć użycie zidentyfikowanych technik ataku (jakie logi są zbierane w badanym środowisku i czy są one wystarczające do wykrycia danej techniki)?

W wyniku modelowania zagrożeń klient otrzymuje informacje o:

- technikach ataku możliwych do zastosowania w środowisku klienta z uwzględnieniem systemów ITSec,

- sposobach zapobiegania w stosunku do zidentyfikowanych technik,

- logowanych w środowisku zdarzeniach i ich źródłach, pozwalających na wykrycie użycia danej techniki ataku,

- ewentualnych brakach w zakresie logowanych w środowisku na potrzeby detekcji technik ataku,

- źródłach logów, które można uruchomić (w tym ocena możliwości włączenia logowania dodatkowych zdarzeń), a które wymagają dodatkowych działań.

- możliwości wykorzystania alertów z systemów ITSec do detekcji i zapobiegania użyciu zidentyfikowanych technik ataku.

Poznaj korzyści modelowania zagrożeń z wykorzystaniem MITRE ATT&CK dla swojej organizacji

Włączenie modelowania zagrożeń w procesy bezpieczeństwa firmy przynosi wymierne korzyści, także w ujęciu finansowym.

- Zwiększenie świadomości dotyczącej ryzyka związanego z bezpieczeństwem organizacji oraz metod i środków stosowanych przez cyberprzestępców.

- Ograniczenie czasu wdrożenia SIEM – podłączamy źródła niezbędne do wykrycia wybranych (zidentyfikowanych) technik ataku.

- Oszczędności na licencji SIEM – logujemy zdarzenia niezbędne do wykrycia wybranych (zidentyfikowanych) technik ataku.

- Ograniczenie czasu uruchomienia monitorowania wybranych części organizacji (infrastruktury teleinformatycznej) – koncentracja na wybranych do monitorowania scenariuszach ataku, na wybraną część organizacji.

- Zmniejszenie kosztów uruchomienia monitorowania organizacji lub uruchomienia SOC.

- Wsparcie w planowaniu zakupów i dostrojeniu systemów cyberbezpieczeństwa oraz weryfikacji czy istniejące mechanizmy obronne działają zgodnie z oczekiwaniami.

Sprawdź, co jeszcze zyskasz:

Wiedzę na temat działania cyberprzestępców

- Zdobywasz kompleksową wiedzę o taktykach, technikach i procedurach (TTPs) stosowanych przez cyberprzestępców.

- Dostajesz bazę wiedzy o zagrożeniach, która pomaga w osiągnięciu wymaganego poziomu dojrzałości bezpieczeństwa organizacji.

- Otrzymujesz szereg wskazówek dotyczących wymaganych źródeł danych potrzebnych do wykrycia podejrzanych aktywności.

- Poznajesz modele zachowań cyberprzestępców, które zostały pogrupowane w postaci matrycy taktyk i technik.

Poprawę cyberbezpieczeństwa organizacji

- Dostajesz szeroki wgląd w techniki i możliwości atakujących, dzięki temu wykrywasz je szybko i precyzyjnie.

- Poprawiasz wykrywalność zagrożeń bezpieczeństwa przez znalezienie luk w systemach obronnych organizacji.

- Dokonujesz analizy podejrzanych aktywności, bazując na monitorowaniu systemów bezpieczeństwa organizacji.

- Uszczelniasz poziom bezpieczeństwa, dzięki bardzo skrupulatnym i celowanym działaniom przeciw cyberprzestępcom.

Dowiedz się, jak modelowanie zagrożeń z zastosowaniem MITRE ATT&CK przebiega w organizacji

Przykład budowy potencjalnych scenariuszy ataku z wykorzystaniem MITRE ATT&CK

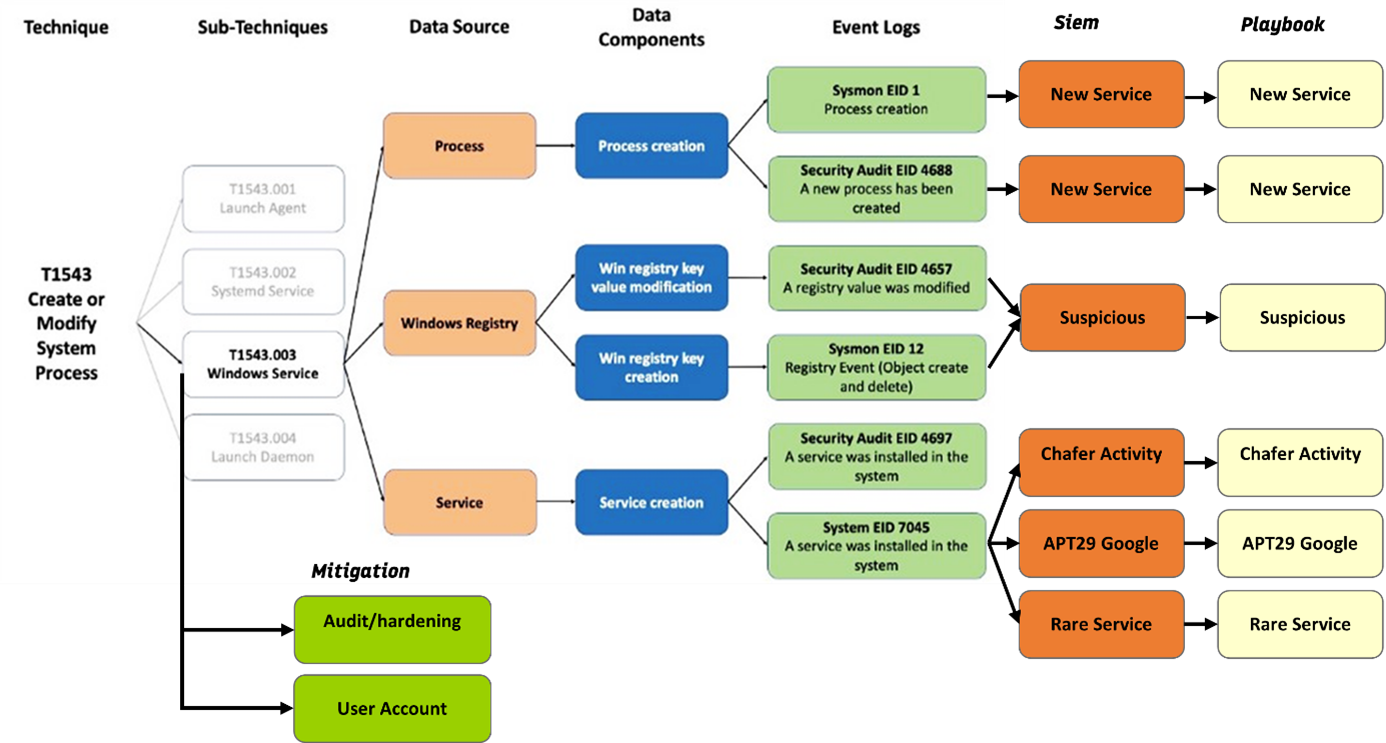

Przykład wykorzystania informacji o technikach ataku do identyfikacji niezbędnych logów i budowy reguł korelacyjnych na potrzeby detekcji oraz rozwiązaniach umożlwiających ochronę i reakcję.